- جهان به سرعت ذخایر طلای خود را از بین می برد

- صورت سود و زیان (P& L)

- سرمایه گذاری در سهام دفاعی

- چگونه می توانید در فروش و تجارت در یک بانک سرمایه گذاری شغل پیدا کنید؟

- Virgin Media سرانجام امسال رقیب جدید Glass Sky خود را راه اندازی خواهد کرد: چه انتظاری را باید داشته باشید

- یک روش بسیار کارآمدتر برای تجارت - صحبت با تیم پشت 360TGTX Midmatch

- یک حساب بدون مرز در ایالات متحده برای همه.

- مدل سازی الگوهای شمعدانی با جبر بولی بین المللی برای تصمیم گیری در مورد سرمایه گذاری

- کسی به من بهترین کارگزار برای تجارت فارکس را پیشنهاد می کند؟

- قیمت طلا 3 ژانویه 2023

- خلاصه

- سیاست پولی چیست؟

- چگونه ارائه دهندگان سیگنال فارکس را ارزیابی کنیم؟

- صنایع شیر بانوی هلندی Bhd (DBMS)

- حاشیه چیست؟

- تفاوت بین سفارشات مشروط و سفارشات پیشرفته

- با استفاده از مقیاس فیبوناچی در تخمین چابک

- آیا سود با سودآوری برابر است؟حاشیه سود خود را پیگیری کنید تا دریابید

- Crypto Donentraland (مانا) از کجا بخریم: Guider مبتدی

- لیست ابزارهای مالی که می توانید در بازارهای IFC تجارت کنید

آخرین مطالب

عملکرد مناسب زیرساخت های فناوری اطلاعات و برنامه های تجاری برای موفقیت برای هر آژانس دولتی یا شرکت خصوصی مهم است.

با این حال ، عملکرد یک سیستم فناوری اطلاعات شرکت نه تنها به ویژگی های سخت افزار و نرم افزار آن بستگی دارد. برای اطمینان از عملکرد صاف آن ، کلیه مؤلفه های زیرساخت IT باید توسط متخصصان اداره شود.

مؤلفه های فناوری اطلاعات توسط کاربران ممتاز - پرسنل خارجی و داخلی با حق دسترسی بیشتر به منابع و برنامه های شرکت از جمله نصب ، راه اندازی و نگهداری آنها اداره می شوند.

لیست کاربران ممتاز شامل موارد زیر است:

- مدیران سیستم

- متخصصان امنیتی

- پیمانکاران و برون سپاری

- اپراتورهای خدمات مالی

- حسابرسان

- سایر کارمندان خارجی یا داخلی

با توجه به حقوق دسترسی بالاتر کاربران ممتاز و ماهیت ویژه منابع فناوری اطلاعات آنها ، شرکت ها باید یک سیستم مدیریت دسترسی ممتاز مناسب را ایجاد کنند که از جمله موارد دیگر ، حداقل امتیازات برای کاربران و همچنین نظارت و نظارت و همچنینتجزیه و تحلیل فعالیت کاربر.

علاوه بر این ، هکرهایی که به داده های تأیید هویت ممتاز دسترسی پیدا می کنند ، ممکن است آسیب جدی تری به سازمان وارد کنند تا اینکه اعتبار ورود به سیستم کاربران عادی به خطر بیفتد.

از حساب های مدیر می توان برای غیرفعال کردن سیستم امنیتی ، متوقف کردن عملکرد سیستم های اطلاعاتی و دستیابی به اطلاعات محرمانه استفاده کرد.

محافظت از حقوق دسترسی ممتاز در صورت مقایسه با تضمین امنیت حساب های عادی ، یک کار پیچیده تر است. با تکیه بر رویکردهای استاندارد برای محافظت از اعتبار ورود به سیستم ، نمی توان آن را به دست آورد و به راه حل های تخصصی نیاز دارد.

این آسیب پذیری ها را می توان با راه اندازی یک سیستم جامع مدیریت دسترسی ممتاز مورد توجه قرار داد. یک سیستم PAM باید موارد زیر را تضمین کند:

- مدیریت متمرکز اتصالات با سرورها و برنامه های مهم

- احراز هویت تقویت شده برای هویت های ممتاز

- استفاده شفاف از هویت های ممتاز بر روی منابع مجاز ، بدون آشکار کردن رمز عبور

- ضبط فعالیت ممتاز کاربر

- تجزیه و تحلیل فعالیت کاربر ضبط شده و بررسی حوادث مربوط به منابع کنترل شده

نمای کلی پلتفرم

پلتفرم دسترسی در واقع ممتاز (در واقع PAM) ، یک کلاس از راه حل های تخصصی است که با نام های بسیاری از جمله: از جمله:

- مدیریت دسترسی ممتاز (PAM) ؛

- مدیریت حساب ممتاز (PAM) ؛

- مدیریت ممتاز کاربر (PUM) ؛

- مدیریت هویت ممتاز (PIM).

این پلتفرم از تخصص بلند مدت شرکت ما در توسعه محصولات امنیتی اطلاعات ، به ویژه مواردی که مربوط به مدیریت دسترسی است ، ترسیم می کند.

در واقع پلت فرم PAM یک گروه اختصاصی از سرورهای است که سیاست متمرکز را برای نظارت و مدیریت دسترسی به کاربر ممتاز پیاده سازی می کند.

نکته مهم اصلی این پلتفرم این است که تمام اتصالات برای هدف قرار دادن منابع و برنامه ها از طریق سرور PAM واقعاً انجام می شود.

کاربران ممتاز می توانند از برنامه وب مشتری برای مشاهده منابع موجود و اتصال به آنها استفاده کنند.

علاوه بر اتصال از طریق برنامه وب ، می توانید از یکی از روشهای سنتی نیز استفاده کرده و مستقیماً به آدرس شبکه PAM از طریق پروتکل های RDP و SSH متصل شوید.

کنسول Administrator یک ابزار وب مناسب است که برای تنظیم و مدیریت سیستم PAM و همچنین انجام حسابرسی های مربوطه طراحی شده است. یک سرپرست می تواند از این کنسول برای مدیریت سیاست های دسترسی ممتاز ، مشاهده سیاهههای مربوط به اتصال و ضبط جلسات اداری استفاده کند.

مدل مبتنی بر نقش آسان برای استفاده با پلت فرم PAM در واقع به شما امکان می دهد حقوق دسترسی مناسب را به پرسنل با مسئولیت های شغلی مختلف اختصاص دهید. به عنوان مثال ، از جمله موارد دیگر ، می توانید مسئولیت های مدیران امنیتی و حسابرسان جلسات ممتاز را به وضوح تعیین کنید.

همچنین می توانید از تأیید اعتبار دو عاملی برای تقویت امنیت دسترسی به کنسول سرپرست و اتصالات برای هدف گیری منابع استفاده کنید.

مدیریت دسترسی

مدیریت فعالیت کاربر یک کار پیچیده است که به تعدادی از راه حل های فنی و سازمانی نیاز دارد.

در بیشتر موارد ، راه حل های نظارت بر محصولات و خدمات (EMPS) یا پیشگیری از نشت داده ها (DLP) برای نظارت بر فعالیت کاربر غیرقانونی کافی است ، زیرا این ابزارها شامل یک مؤلفه سرور مسئول تجزیه و تحلیل و نظارت بر کانال های ارتباطی و یک مؤلفه مشتری هستندبرای تجزیه و تحلیل عملیات ایستگاه کاری. با این حال ، این راه حل ها ممکن است برای نظارت بر فعالیت ممتاز کاربر ، کافی یا بی فایده باشد.

ما چند ویژگی خاص را که ممکن است در مورد کار کاربران ممتاز اعمال شود ، نام خواهیم برد:

- حقوق دسترسی بالاتر (از جمله حق حذف نرم افزار مشتری یا اختصاص حقوق دسترسی اضافی به خود)

- محل کار کنترل نشده (مربوط به پیمانکاران ، برون سپاری یا سرپرستان از راه دور)

- سرورهای هدف خاص که در آن نرم افزار نظارت قابل نصب نیست (دستگاه های شبکه ؛ محیط های نرم افزاری جدا شده ؛ سیستم عامل های عجیب و غریب ، نادر و منسوخ)

یک میزبان کنترل و مدیریت دسترسی واسطه (به اصطلاح «سرور پرش») اجازه می دهد تا تمام جلسات ممتاز را از یک نقطه واحد نظارت کند بدون اینکه نرم افزار اضافی نصب شود ، که می تواند هزینه های مربوط به مدیریت PAM را به میزان قابل توجهی کاهش دهد.

با توجه به اصل حداقل امتیازات کاربر از ابتدا ، سیاست های PAM دلالت بر این دارند که حق دسترسی به یک منبع هدف (یک سرور یا یک برنامه) باید صریحاً به یک کاربر خاص اختصاص یابد. گزینه های اضافی می توانند به تنظیم جداگانه زمان اتصال مجاز و اجازه استفاده از حساب های ممتاز برای منابع هدف کمک کنند.

مدیریت رمز عبور حساب

امتیازات برای مدیریت یا پیکربندی منابع و برنامه های هدف به حساب های خاص اختصاص داده می شود. رویکرد سنتی حاکی از آن است که رمزهای عبور یا سایر معتادان برای چنین حساب های ممتاز به پرسنل مجاز ، یعنی کاربران ممتاز ارائه می شوند.

با این حال ، چنین عملی تهدید سوء استفاده یا سوءاستفاده از امتیازات ارائه شده است. به عنوان مثال ، پرسنل ممکن است به ابزارهایی دسترسی پیدا کنند که به آنها امکان پاک کردن سیاهههای مربوط ، نصب نرم افزار اضافی یا انجام عملیات مهم و بالقوه مضر را می دهد که می تواند عملکرد منابع را مختل کند یا باعث آسیب مالی شرکت شود. این و سایر مجوزها اغلب بدون نظارت مناسب برای کاربران ممتاز در دسترس هستند.

مجموعه نرم افزار PAM در واقع به شما امکان می دهد همه حساب های ممتاز را تحت کنترل داشته باشید و از این طریق از استفاده ایمن آنها اطمینان حاصل کنید. به این ترتیب می توانید از استفاده غیرمجاز از حساب های ممتاز جلوگیری کرده و تمام فعالیت های کاربر را در یک سرور اختصاصی ضبط کنید.

به عنوان بخشی از عملکرد مدیریت خود ، این پلتفرم می تواند یک جستجوی خودکار برای حساب های ممتاز در Active Directory و در سرورهای Microsoft Windows یا Linux/Unix انجام دهد. این به شما کمک می کند تا اطمینان حاصل کنید که با دسترسی به منابع مهم در زیرساخت های فناوری اطلاعات شرکت خود ، هیچ حساب ممتازی بدون مدارک ندارید.

تمام رمزهای عبور موجود در طاق داده حساب رمزگذاری شده اند و فقط سرور PAM در واقع به کلید رمزگذاری دسترسی دارد. در واقع PAM همچنین از ذخیره سازی داده های تأیید اعتبار (نام های کاربری و رمزهای عبور) برای برنامه های هدف ، در درجه اول حساب های ممتاز پشتیبانی می کند.

علاوه بر این ، تمام رمزهای عبور به طور خودکار به روز می شوند و با استفاده از طراحی توسط کاربران ممتاز قابل دسترسی نخواهد بود. هنگامی که یک کاربر ممتاز سعی در اتصال به یک منبع هدف دارد ، سرور PAM در واقع به طور خودکار ورود و رمز ورود خود را وارد می کند. این بدان معنی است که پرسنل شما مجاز به مدیریت یک سرور یا برنامه تجاری خاص نیستند ، زیرا آنها رمز عبور را نمی دانند.

ضبط و تجزیه و تحلیل فعالیت های کاربران

یکی از اصلی ترین دلایلی که فعالیت کاربران ممتاز سزاوار توجه ویژه است ، تهدید بالقوه ای است که ممکن است برای عملکرد مناسب زیرساخت های فناوری اطلاعات شرکت ایجاد کند. حتی اگر ما از اقدامات مخرب احتمالی ، حملات هکر و خرابکاری های روشن چشم پوشی کنیم ، ما هنوز هم باید تعداد نسبتاً زیادی از حوادث مربوط به به اصطلاح "عامل انسانی" را در نظر بگیریم.

به عنوان مثال ، بیایید وضعیتی را تصور کنیم که یک کارمند یک سری خطاها را ایجاد کرده باشد ، که منجر به خرابی سرور شد. این که آیا این شرکت دارای نسخه پشتیبان تهیه و پروتکل امن است ، مدیران هنوز هم باید علت این شکست را شناسایی کنند. غالباً اگر سرور پایین باشد ، گزارش های رویداد آن نیز در دسترس نیست. در این حالت ، اگر یک پروتکل مدیریت اطلاعات و رویدادهای امنیتی (SIEM) مستقر کنید ، می آموزید که یک حادثه رخ داده است و یک کارمند خاص به طور بالقوه مسئول است (برای مثال ، پس از انجام تجزیه و تحلیل اتصال به شبکه) ، اما شما احتمالاً نیستاز آنچه در واقع اتفاق افتاده است آگاه باشید.

در واقع پلت فرم PAM اطلاعات کاملی در مورد دلایل این حادثه و وجود قصد مخرب در اختیار شما قرار می دهد.

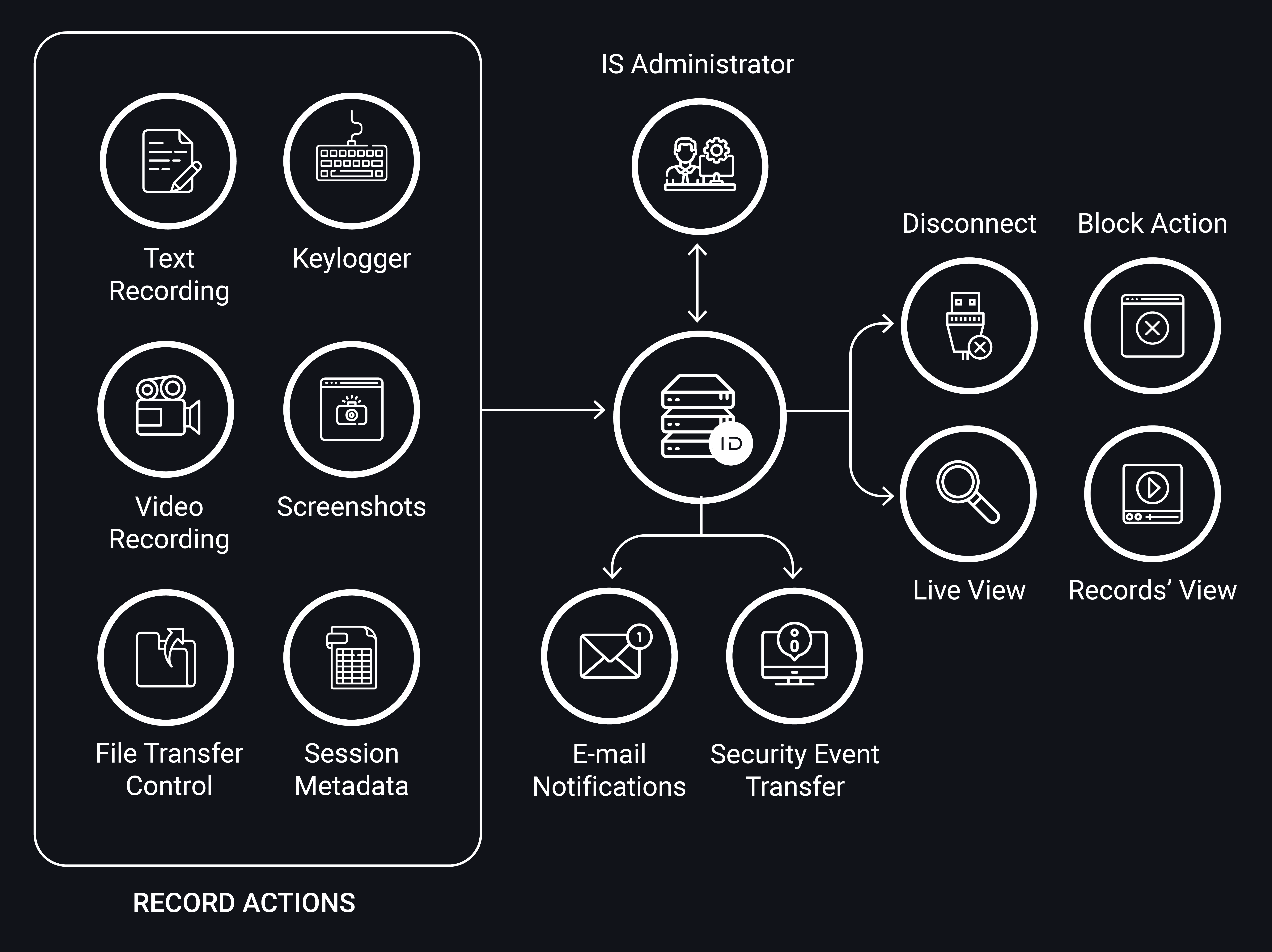

هنگامی که یک کاربر ممتاز از طریق PAM کار می کند ، اقدامات آنها در قالب های مختلفی از جمله ضبط فیلم و متن ، رهگیری فرمان ، نسخه های سایه ای از پرونده های منتقل شده و غیره ثبت می شود. علاوه بر سوابق واقعی فعالیت کاربر ، این سیستم مقدار زیادی ابرداده را ضبط می کند ، یعنی اطلاعات مربوط به اتصالات (نام کاربر ، پروتکل ها ، منابع هدف ، زمان اتصال و غیره).

پس از تجزیه و تحلیل سوابق ، به جای ابراز اتهامات بی اساس به پرسنل خود ، می توانید درک فوری از دلایل این حادثه را بدست آورید و پاسخ فوری خود را برای کاهش آن (به حداقل رساندن پیامدها) برنامه ریزی کنید ، در نتیجه از ضررهای مالی و تجاوز بیشتر جلوگیری می کنید.

پارامترهای فنی

- پروتکل های پشتیبانی شده: RDP ، SSH ، HTTP (S) و هر پروتکل اختصاصی دیگر با انتشار برنامه های مربوطه

- انواع پشتیبانی شده از داده های احراز هویت: نام کاربری + رمز عبور ، کلیدهای SSH

- مدیریت حساب های ممتاز و مدیریت رمز عبور: ویندوز ، لینوکس و Active Directory

- دایرکتوری های کاربر پشتیبانی شده: Active Directory

- فن آوری های احراز هویت دو عاملی: رمز عبور + TOTP (الگوریتم تولید رمز عبور)

- انواع ضبط جلسه پشتیبانی شده: ورود به سیستم متن ، ضبط ویدیو و تصاویر

- فناوری های دسترسی از راه دور: Microsoft RDS ، SSH Proxy

محصول را در محل کار تماشا کنید

- آیا قصد تقویت کنترل امنیت و دسترسی اداری را دارید؟

- آیا شما نیاز دارید که دسترسی پیمانکاران به سیستم ها و تجهیزات سازمانی را کنترل کنید؟

درخواست نمایش رایگان از محصول ما برای یادگیری نحوه کمک به شرکت ها در کنترل دسترسی ممتاز در محیط شرکت ها.< Pan> پروتکل های پشتیبانی شده: RDP ، SSH ، HTTP (S) و هر پروتکل اختصاصی دیگر با انتشار برنامه های مربوطه

آموزش کار در فارکس...برچسب : نویسنده : Mihayloo بازدید : 65

لینک دوستان

- کرم سفید کننده وا

- دانلود آهنگ جدید

- خرید گوشی

- فرش کاشان

- بازار اجتماعی رایج

- خرید لایسنس نود 32

- هاست ایمیل

- خرید بانه

- خرید بک لینک

- کلاه کاسکت

- موزیک باران

- دانلود آهنگ جدید

- ازن ژنراتور

- نمایندگی شیائومی مشهد

- مشاوره حقوقی تلفنی با وکیل

- کرم سفید کننده واژن

- اگهی استخدام کارپ

- دانلود فیلم

- آرشیو مطالب

- فرش مسجد

- دعا

- لیزر موهای زائد

- رنگ مو

- شارژ